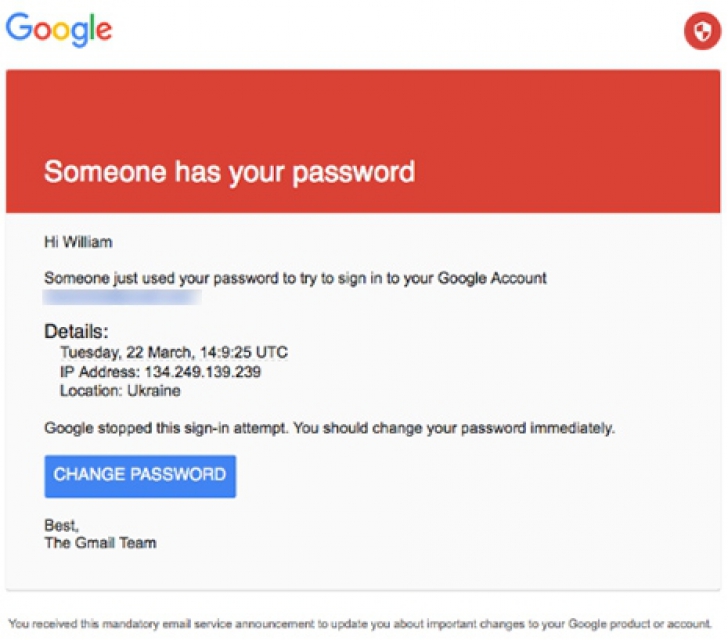

Ulterior s-a descoperit că emailul acela a fost, de fapt, o încercare a hackerilor de a intra în contul lui personal. Atât cercetătorii de securitate, cât și guvernul american, consideră că aceștia sunt spioni care lucrează pentru guvernul rus. La acel moment, Podesta, neștiind nimic din toate acestea, a accesat link-ul din conținutul emailului, oferindu-le hackerilor șansa de a avea acces la contul său, potrivit MotherBoard.

Câteva luni mai târziu, mai exact pe 9 octombrie, organizația WikiLeaks a început să publice mii de emailuri strânse de pe contul lui Podesta. Aproape toată lumea a arătat cu degetul spre Rusia, aceasta fiind principalul suspect din campania lungă de hacking, care are ca scop influențarea viitoarelor alegeri din SUA, scrie b1.ro.

Cu toate că nu există dovezi clare în acest sens, toate indiciile arată spre un grup de hackeri ruși, cunoscut sub numele de Fancy Bear, APT28 sau Sofacy.

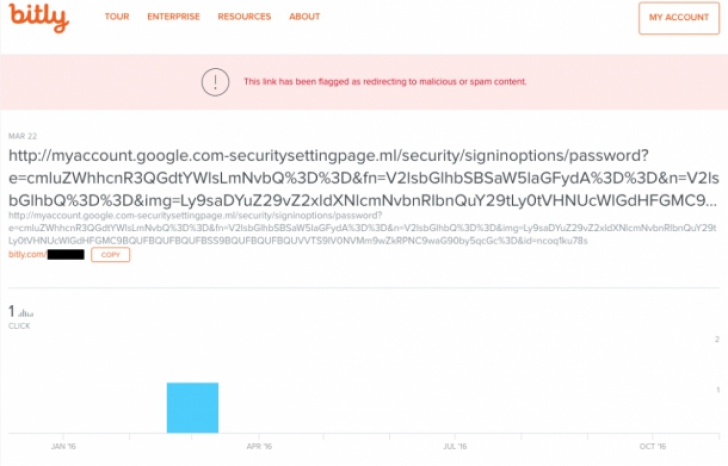

Toate aceste operațiuni de hacking au fost realizate cu ajutorul aceluiași instrument: URL-uri scurte ascunse în mesaje false de pe Gmail. Aceste URL-uri, potrivit unei firme de securitate care i-a urmărit timp de un an, au fost create cu Bitly, legat de grupul de hackeri, Fancy Bear.

Emailul pe care l-a primit Podesta în luna martie conținea un URL creat cu serviciul Bitly care, la o scurtă privire, poate fi încurcat ușor cu un link Google.

Hackerii au creat aceste URL-uri folosind două conturi Bitly, dar au uitat să și le seteze pe privat, conform SecureWork, firma de securitate care urmărește grupul Fancy Bear de anul trecut.

"A fost una dintre cele mai mari greșeli făcute de Fancy Bear", a spus Thomas Rid, profesor la Colegiul King, care a studiat foarte bine cazul.

Acesta este modul prin care cercetătorii au reușit să găsească link-urile care l-au păcălit și pe Colin Powell, fostul secretar de stat al Statelor Unite.

Asemănările cu modul de operare al spionilor de la Black Cube

Într-un document prezentat marţi de jurnalistul Ion Cristoiu, ce conţine depoziţia integrală a lui Dan Zorella, cel care a coordonat operaţiunea Black Cube în România, se poate observa modul de operare al Agenţiei.

"David Geclowicz și Ron Weiner au fost trimiși la București pentru a efectua accesarea e-mail-urilor, împărțirea între ei fiind că Ron este persoana tehnologică avînd misiunea de spargere în sine, iar David trebuia să sune la telefon persoane și să le convingă să ne deschidă e-mailul lor, la un exercițiu al unei apăsări pe un anumit link.

Este important de precizat că o activitate de acest gen se poate executa în orice loc din lume. Ceea ce doresc să subliniez prin aceasta este că eu am instruit şi am insistat să acţioneze din graniţele României din cauza instrucţiunilor pe care le-am primit de la client şi aprobării pe care am primit-o", se arată în materialul citat.

"După ce au fost adunate şi scrise profilurile despre persoanele relevante de la care se pot scoate materiale, Ron şi David au călătorit în Bucureşti, s-au cazat la hotelul Mariott, şi au început să execute activitatea de accesare a e-mailurilor din camera lor.

La început au încercat o metodă care se numeşte „schiţă fină” în lumea serviciilor de informaţii, care înseamnă trimiterea de e-mailuri către persoanele relevante fără însoţirea unei convorbiri telefonice. Din cîte reţin, vineri, o zi înaintea arestului care a avut loc pe 01/04/2016, această metodă a reuşit pentru e-mailul lui Liliana Sabău. După ce a fost epuizată schiţa fină am trecut la metoda mai avansată, în care am trimis de la un reporter imaginar un articol bun despre Laura Kovesi la mai mulţi factori, printre care familia sa şi persoane care au lucrat cu ea, în scopul de a reacţiona la articol. Reporterul îi suna şi le cerea o reacţie la articol.

Prin această metodă am reuşit să obţinem e-mailul lui Fusea Sorin, un fost oficial din D.N.A. cu Laura precum şi e-mailul lui Eduard Kovesi, fostul soţ al Laurei.

Şi aceste două e-mailuri au fost obţinute vineri, cu o zi înaintea arestului.

Adică cele trei e-mailuri care au fost obţinute în total au fost obţinute vineri, cu o zi înaintea arestului", se mai arată în documentul menţionat.

Cum au spart hackerii ruşi mailul lui Podesta. Aceeaşi metodă, folosită de angajaţii Black Cube